ໃນວັນຈັນ, ພວກເຮົາໄດ້ແຈ້ງໃຫ້ທ່ານຊາບກ່ຽວກັບ ການ hack AirTag ທໍາອິດ, ເຊິ່ງໄດ້ຮັບການເບິ່ງແຍງໂດຍຜູ້ຊ່ຽວຊານດ້ານຄວາມປອດໄພຂອງເຢຍລະມັນ. ໂດຍສະເພາະ, ລາວໄດ້ຈັດການເຂົ້າໄປໃນ microcontroller ແລະຂຽນທັບເຟີມແວ, ຂອບໃຈທີ່ລາວສາມາດກໍານົດ URL ທີ່ຕົນເອງມັກເຊິ່ງຫຼັງຈາກນັ້ນຈະຖືກສະແດງໃຫ້ຜູ້ຊອກຫາເມື່ອຜະລິດຕະພັນຢູ່ໃນໂຫມດລືມ. ສິ່ງທີ່ຫນ້າສົນໃຈອີກອັນຫນຶ່ງໄດ້ບິນຜ່ານອິນເຕີເນັດໃນມື້ນີ້. ຜູ້ຊ່ຽວຊານດ້ານຄວາມປອດໄພອີກຄົນຫນຶ່ງ, Fabian Bräunlein, ໄດ້ມາເຖິງວິທີການຂຸດຄົ້ນເຄືອຂ່າຍຊອກຫາເພື່ອສົ່ງຂໍ້ຄວາມ.

ມັນອາດຈະເປັນ ສົນໃຈເຈົ້າ

ຊອກຫາເຄືອຂ່າຍແມ່ນຫຍັງ

ທໍາອິດໃຫ້ຈື່ສັ້ນໆວ່າເຄືອຂ່າຍNajítແມ່ນຫຍັງ. ມັນເປັນກຸ່ມຂອງຜະລິດຕະພັນ Apple ທັງຫມົດທີ່ສາມາດສື່ສານກັບກັນແລະກັນແລະປອດໄພ. ນີ້ແມ່ນສິ່ງທີ່ Apple ໃຊ້ຕົ້ນຕໍສໍາລັບສະຖານທີ່ AirTag ຂອງຕົນ. ມັນແບ່ງປັນສະຖານທີ່ທີ່ຂ້ອນຂ້າງລະອຽດກັບເຈົ້າຂອງຂອງມັນເຖິງແມ່ນວ່າໃນເວລາທີ່ພວກເຂົາຍ້າຍອອກໄປຈາກກັນຫຼາຍກິໂລແມັດ. ມັນພຽງພໍສໍາລັບຄົນທີ່ມີ iPhone ຜ່ານ, ຕົວຢ່າງ, AirTag ສູນເສຍ. ອຸປະກອນທັງສອງເຊື່ອມຕໍ່ທັນທີ, iPhone ຫຼັງຈາກນັ້ນສົ່ງຂໍ້ມູນກ່ຽວກັບສະຖານທີ່ຂອງສະຖານທີ່ໃນຮູບແບບທີ່ປອດໄພ, ແລະເຈົ້າຂອງສາມາດເຫັນໄດ້ປະມານວ່າລາວອາດຈະຢູ່ໃສ.

ການລ່ວງລະເມີດເຄືອຂ່າຍຊອກຫາ

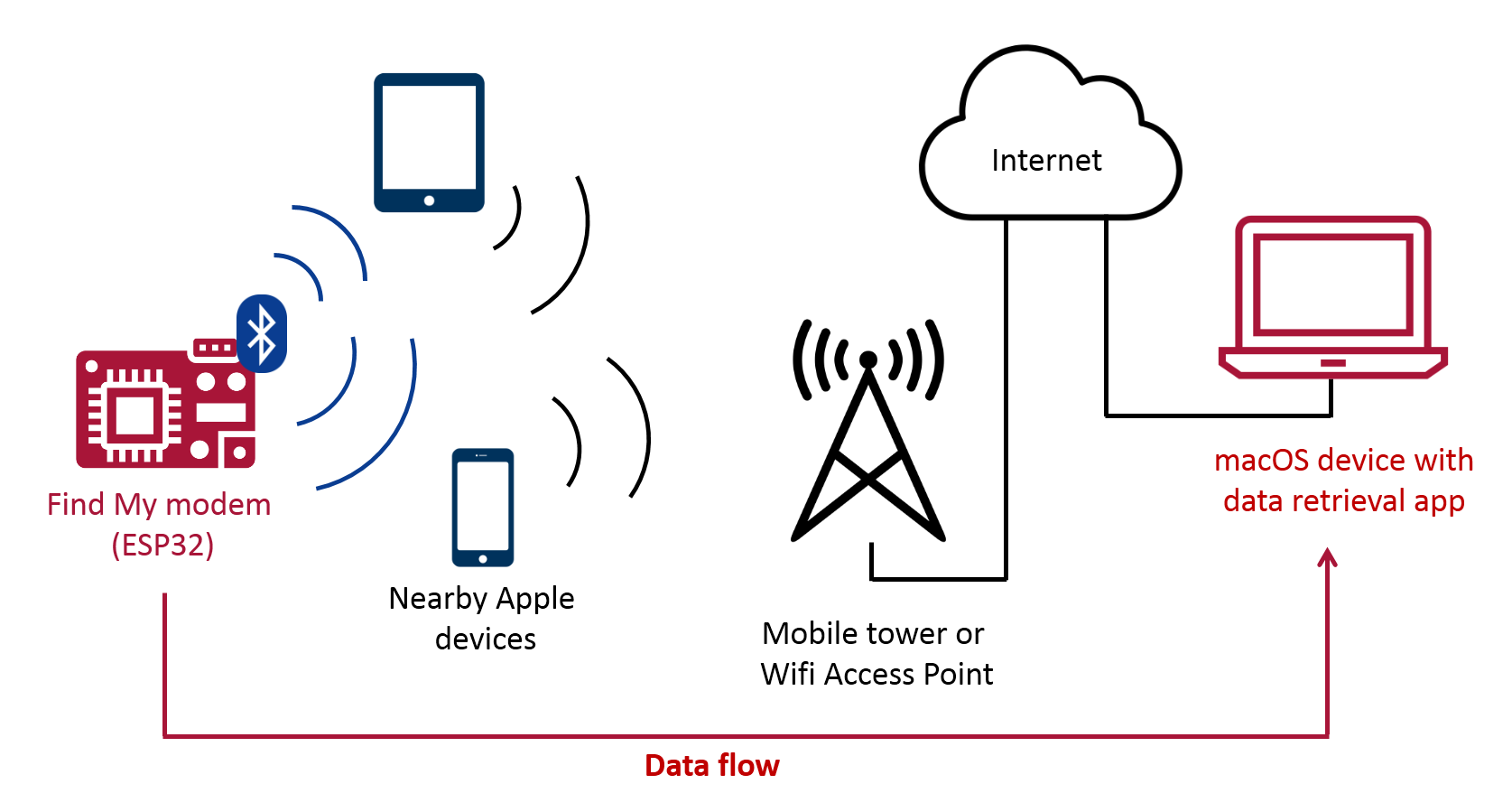

ຜູ້ຊ່ຽວຊານດ້ານຄວາມປອດໄພທີ່ໄດ້ກ່າວມາຂ້າງເທິງມີສິ່ງຫນຶ່ງຢູ່ໃນໃຈ. ຖ້າມັນເປັນໄປໄດ້ທີ່ຈະສົ່ງຂໍ້ມູນສະຖານທີ່ໃນທົ່ວເຄືອຂ່າຍດ້ວຍວິທີນີ້, ເຖິງແມ່ນວ່າບໍ່ມີການເຊື່ອມຕໍ່ອິນເຕີເນັດ (AirTag ບໍ່ສາມາດເຊື່ອມຕໍ່ກັບອິນເຕີເນັດໄດ້ - ບັນທຶກຂອງບັນນາທິການ), ບາງທີນີ້ອາດຈະຖືກນໍາໃຊ້ສໍາລັບການສົ່ງຂໍ້ຄວາມສັ້ນກວ່າ. Bräunlein ສາມາດຂຸດຄົ້ນໄດ້ຢ່າງແທ້ຈິງ. ໃນການສາທິດຂອງລາວ, ລາວຍັງໄດ້ສະແດງໃຫ້ເຫັນວ່າຕົວຫນັງສືຂະຫນາດໃຫຍ່ສາມາດຖືກສົ່ງມາຈາກ microcontroller ຕົວຂອງມັນເອງ, ເຊິ່ງດໍາເນີນການສະບັບຂອງຕົນເອງຂອງ firmware. ຂໍ້ຄວາມນີ້ໄດ້ຮັບຕໍ່ມາໃນ Mac ທີ່ກຽມໄວ້ກ່ອນ, ເຊິ່ງຍັງມີຄໍາຮ້ອງສະຫມັກຂອງຕົນເອງສໍາລັບການຖອດລະຫັດແລະສະແດງຂໍ້ມູນທີ່ໄດ້ຮັບ.

ສໍາລັບໃນປັດຈຸບັນ, ມັນບໍ່ແມ່ນຄວາມຊັດເຈນທັງຫມົດວ່າຂັ້ນຕອນນີ້ອາດຈະເປັນອັນຕະລາຍໃນມືທີ່ບໍ່ຖືກຕ້ອງ, ຫຼືວິທີການທີ່ມັນສາມາດຖືກນໍາໃຊ້ໃນທາງທີ່ຜິດ. ໃນກໍລະນີໃດກໍ່ຕາມ, ມີຄວາມຄິດເຫັນກ່ຽວກັບອິນເຕີເນັດວ່າ Apple ຈະບໍ່ສາມາດປ້ອງກັນບາງສິ່ງບາງຢ່າງເຊັ່ນນີ້ໄດ້ງ່າຍ, ກົງກັນຂ້າມເນື່ອງຈາກການເນັ້ນຫນັກໃສ່ຄວາມເປັນສ່ວນຕົວຢ່າງຫຼວງຫຼາຍແລະມີການເຂົ້າລະຫັດແບບ end-to-end. ຜູ້ຊ່ຽວຊານໄດ້ອະທິບາຍຂະບວນການທັງຫມົດຢ່າງລະອຽດໃນວິທີການຂອງຕົນເອງ blog.

ມັນອາດຈະເປັນ ສົນໃຈເຈົ້າ

ອາດາມ ໂກສ

ອາດາມ ໂກສ